2 novembre 2023

L’incontournable SOC : garant de la sécurité informatique pour les entreprises

Dans l’ère actuelle, où les utilisateurs se déplacent de manière de plus en plus mobile et où les connexions s’établissent depuis des points aux quatre coins du monde sur une multitude de périphériques, la sécurité informatique devient une préoccupation primordiale. La migration croissante d’applications et de données vers le cloud expose davantage les ressources informatiques à diverses menaces telles que les malwares, les ransomwares, le phishing, les attaques DDoS et les tentatives de force brute. Face à ces défis, les entreprises doivent impérativement mettre en place un dispositif de contrôle de la sécurité des données, tant dans le cloud (public, privé, hybride) que sur site. Une approche intégrée prenant en compte le contexte de l’identité devient essentielle pour anticiper, prévenir, détecter et réagir efficacement à toute attaque ou intrusion dans les systèmes d’information, garantissant ainsi une protection optimale des données.

Définir le SOC : gardien infaillible de la sécurité de l’information

Le Security Operations Center (SOC) représente l’épine dorsale de la sécurité de l’information au sein d’une entreprise. Il englobe une équipe dédiée à la supervision et à l’administration de la sécurité du système d’information en utilisant des outils de collecte, de corrélation d’événements et d’intervention à distance. Le Security Information Event Management (SIEM) constitue l’outil central du SOC, permettant la gestion des événements d’un système d’information.

Le SOC a pour mission de détecter, analyser et remédier aux incidents de cybersécurité en employant des solutions technologiques avancées et une approche méthodique. À travers une surveillance minutieuse, il analyse l’activité sur les réseaux, les serveurs, les terminaux, les bases de données, les applications, les sites Web et d’autres systèmes, traquant les signaux faibles ou comportements anormaux révélateurs d’incidents ou de compromissions de sécurité. Composé d’analystes, d’ingénieurs en sécurité et de managers, le SOC garantit l’identification, l’analyse, la défense, l’investigation et le signalement appropriés des incidents potentiels.

Fonctionnement du SOC : un mécanisme précis et réactif

Pour établir un SOC, une stratégie claire doit être définie, intégrant les objectifs spécifiques de chaque service au sein de l’entreprise. Une infrastructure appropriée est ensuite mise en place, comprenant des pare-feu, des systèmes de prévention et détection d’intrusions (IPS/IDS), des solutions de détection des brèches, des sondes, et un système de gestion de l’information et des événements de sécurité (SIEM). La technologie est déployée pour collecter des données à partir de flux variés tels que la métrique, la capture de paquets, le syslog, permettant ainsi aux équipes du SOC de corréler et d’analyser les activités.

Le SOC surveille en permanence les réseaux et les points d’extrémité pour détecter les vulnérabilités, protéger les données sensibles et garantir la conformité aux réglementations industrielles ou gouvernementales.

Pourquoi installer un SOC : un investissement indispensable

La mise en place et l’exploitation d’un SOC peuvent être complexes et coûteuses, mais les avantages en termes de détection d’incidents de sécurité sont inestimables. Les entreprises adoptent cette solution pour diverses raisons, notamment :

- Protection des Données Sensibles : Assurer la sécurité des données sensibles face à une cybermenace constante.

- Conformité aux Normes Industrielles : Répondre aux règlementations industrielles telles que PCI DSS.

- Conformité aux Règles Gouvernementales : Respecter les règles gouvernementales comme la SCEE GPG53.

Conclusion

La surveillance ininterrompue de l’activité des données sur les réseaux, les points finaux, les serveurs et les bases de données par un SOC offre aux entreprises un avantage défensif crucial. Il comble le fossé entre le moment où un système est compromis par un hacker et le moment de la détection de la menace. Le SOC permet aux entreprises de rester informées des menaces qui pèsent sur leur environnement, assurant ainsi une sécurité proactive, indépendamment de la source, de l’heure ou du type d’attaque.

A la une

-

30 janvier 2025

Le stockage objet : fondements, avantages et cas d’utilisation

Le stockage objet est devenu une pierre angulaire des infrastructures cloud modernes. Contrairement aux systèmes ... -

23 septembre 2024

Zéro Trust : un paradigme sécuritaire Incontournable

Le modèle de sécurité Zéro Trust (ZT) est devenu un standard incontournable dans l’architecture des ... -

19 juin 2024

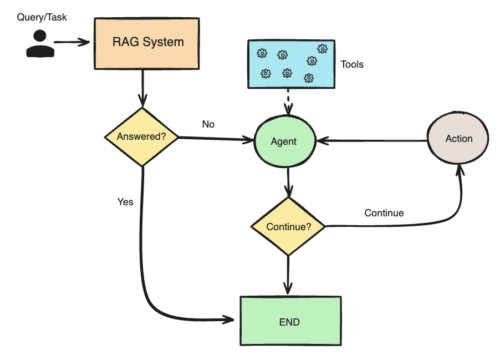

Agentic RAG : une révolution dans l’inference d’IA.

L’Agentic Retrieval-Augmented Generation (RAG) représente une avancée significative dans le domaine de l’inférence de l’IA, ...